この記事では

- フィッシングの始まり

- フィッシングとは?

- フィッシングの5つのカテゴリー

- フィッシング攻撃の種類

ブログ記事

フィッシングの始まり

1990: アルゴリズムに基づくフィッシング

2000:電子メールによるフィッシング

2003:ドメイン・スプーフィング

2018:HTTPSを利用したフィッシング

フィッシングとは?

フィッシングの5つのカテゴリー

1.ビッシング

2.スミッシング

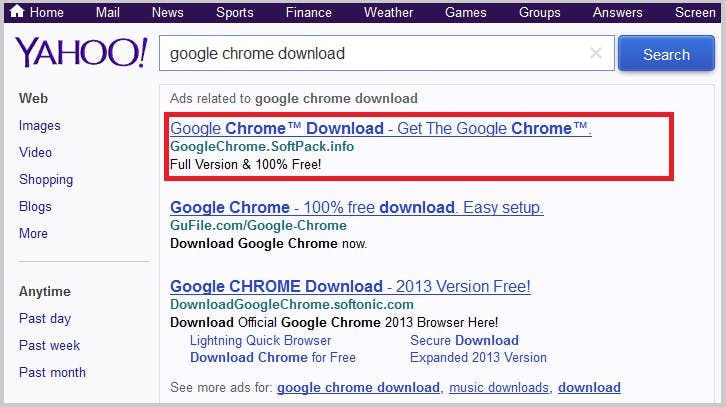

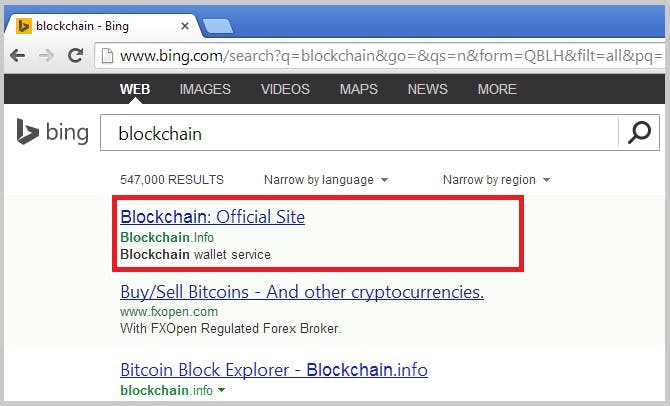

3.検索エンジンフィッシング

4.スピアフィッシング

5.捕鯨

フィッシング攻撃の種類

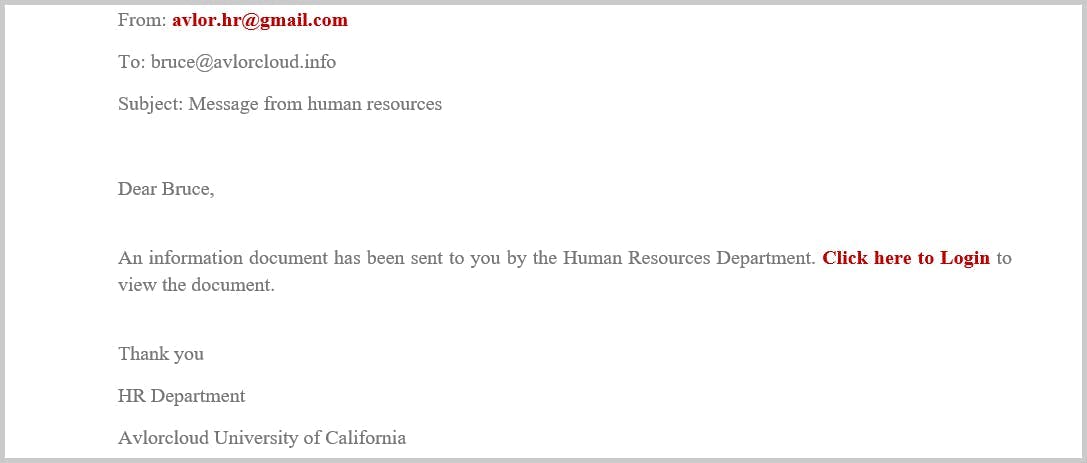

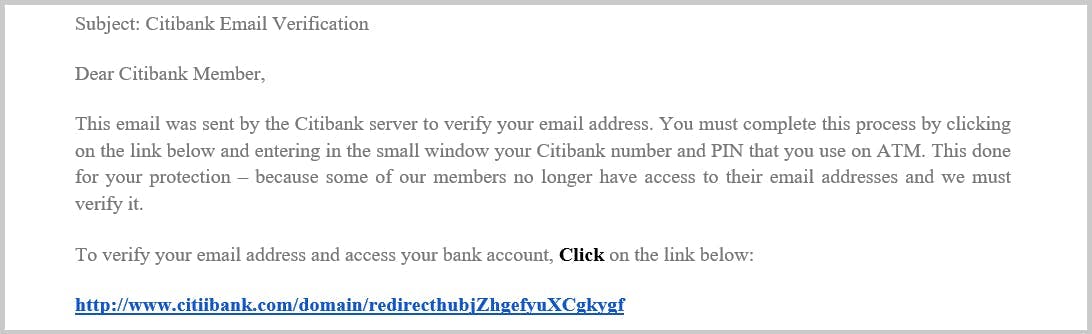

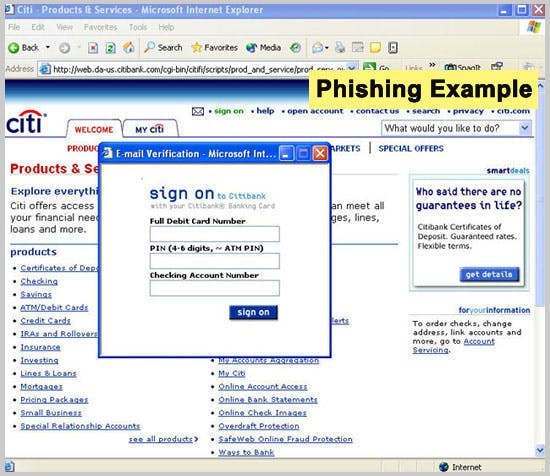

1.なりすましメール

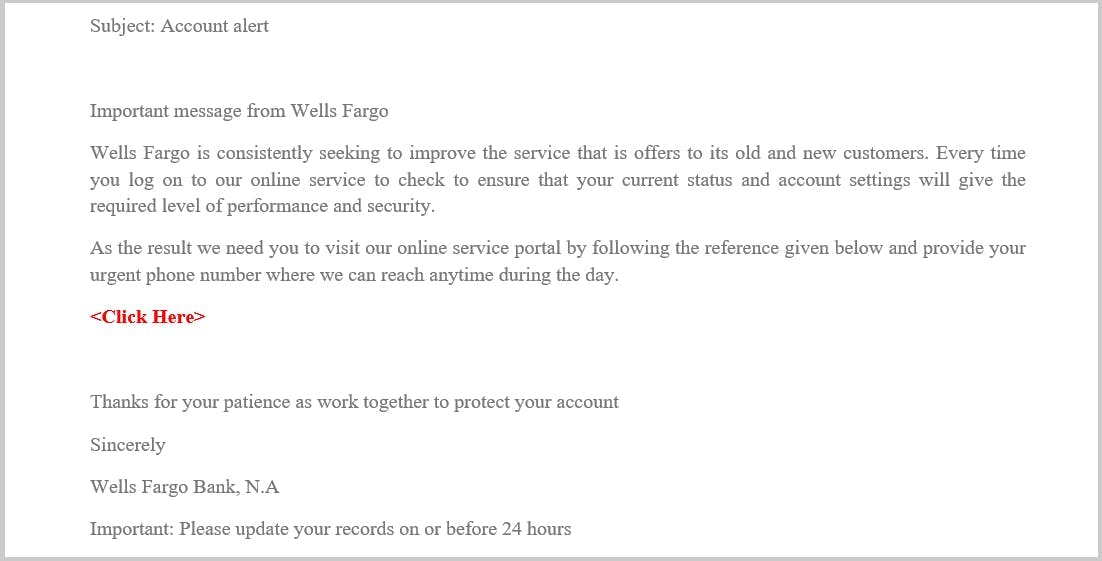

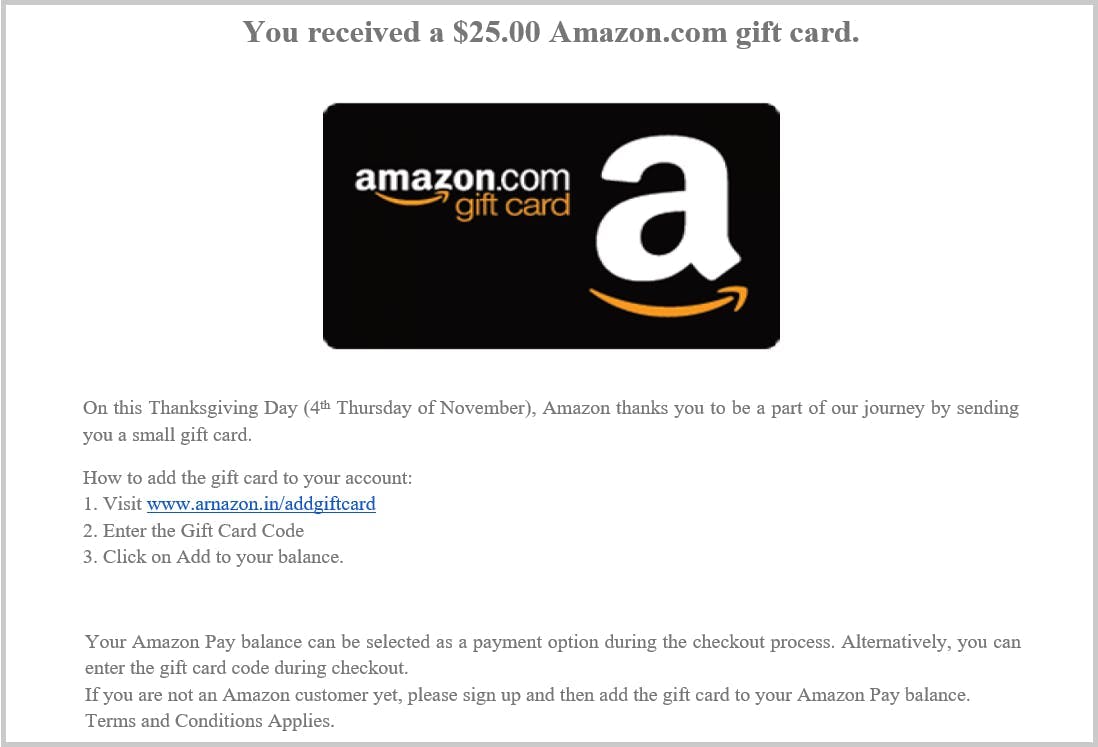

2.マスターゲット - ブランド偽装

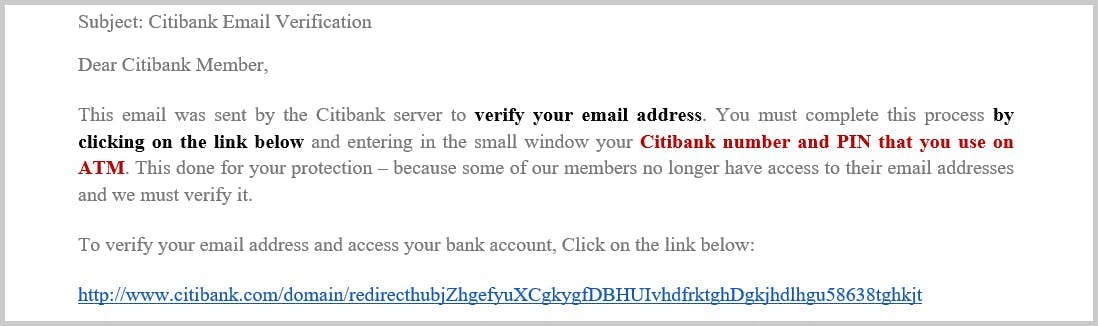

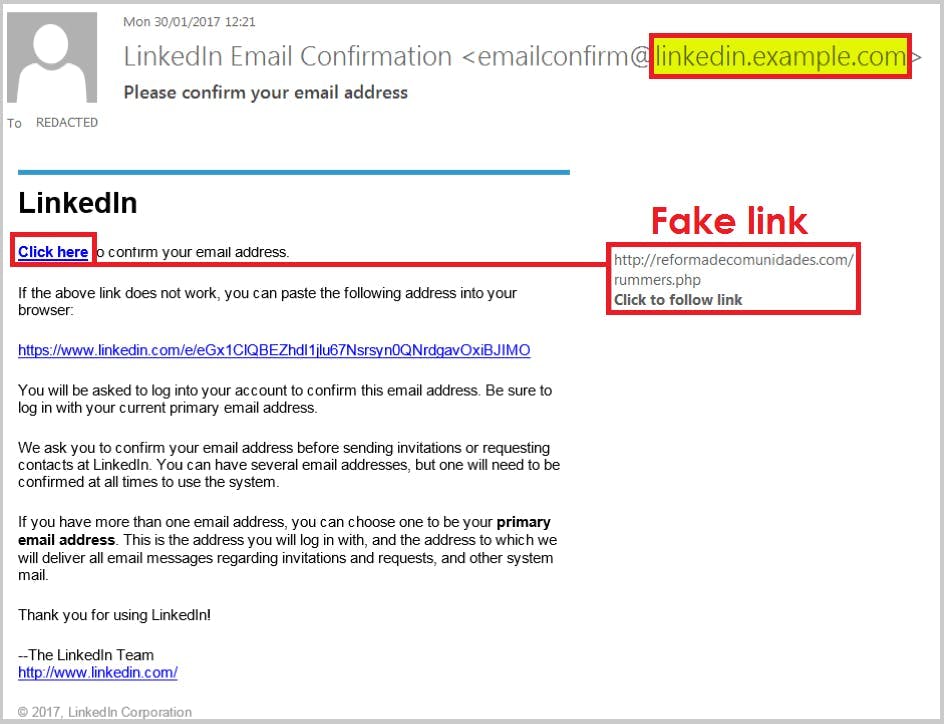

3.URLフィッシング

隠しリンク

小さなURL

URLのスペルミス

ホモグラフ攻撃

4.サブドメイン攻撃

5.ポップアップメッセージセッション内フィッシング

6.検索エンジン攻撃

7.ウェブサイトのなりすまし

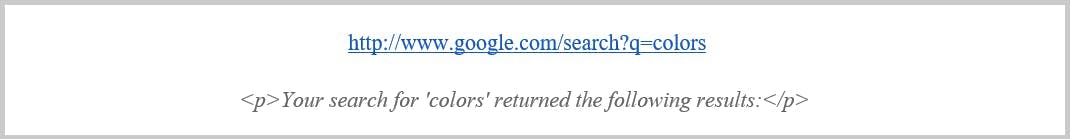

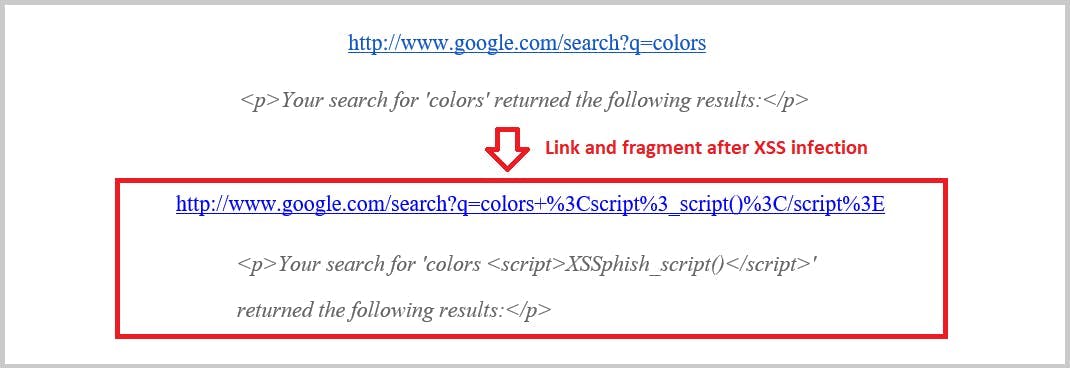

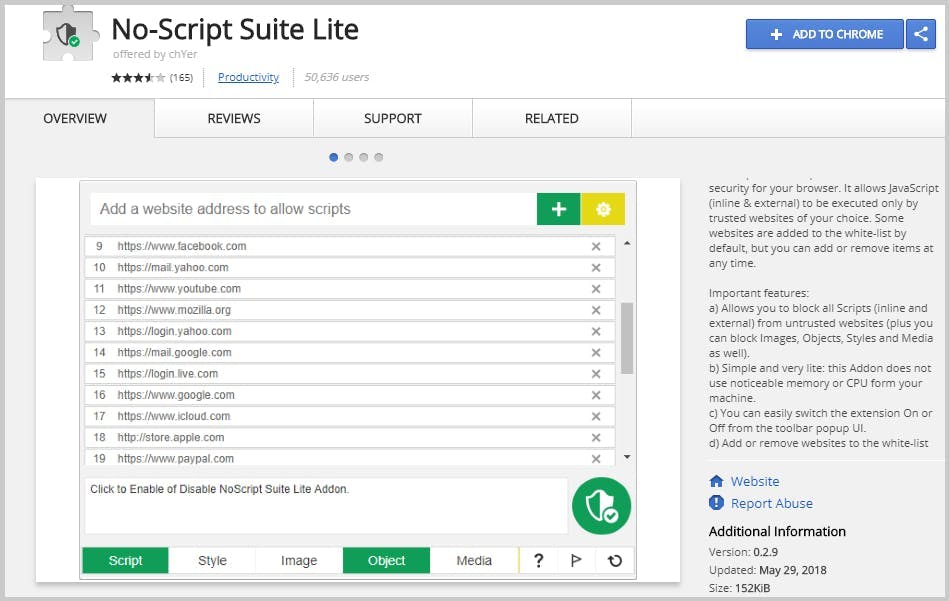

8.スクリプト

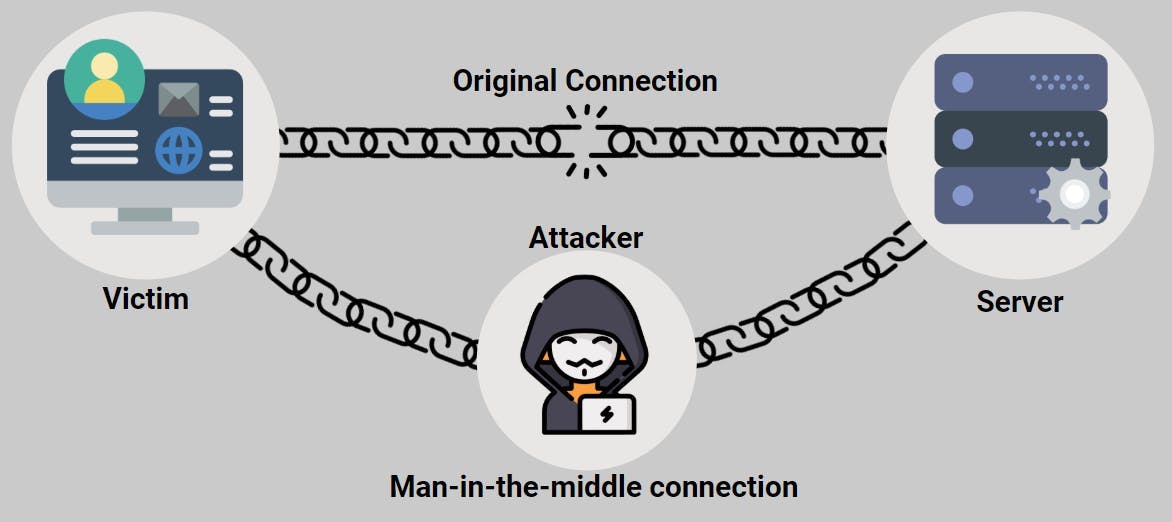

9.中間者攻撃

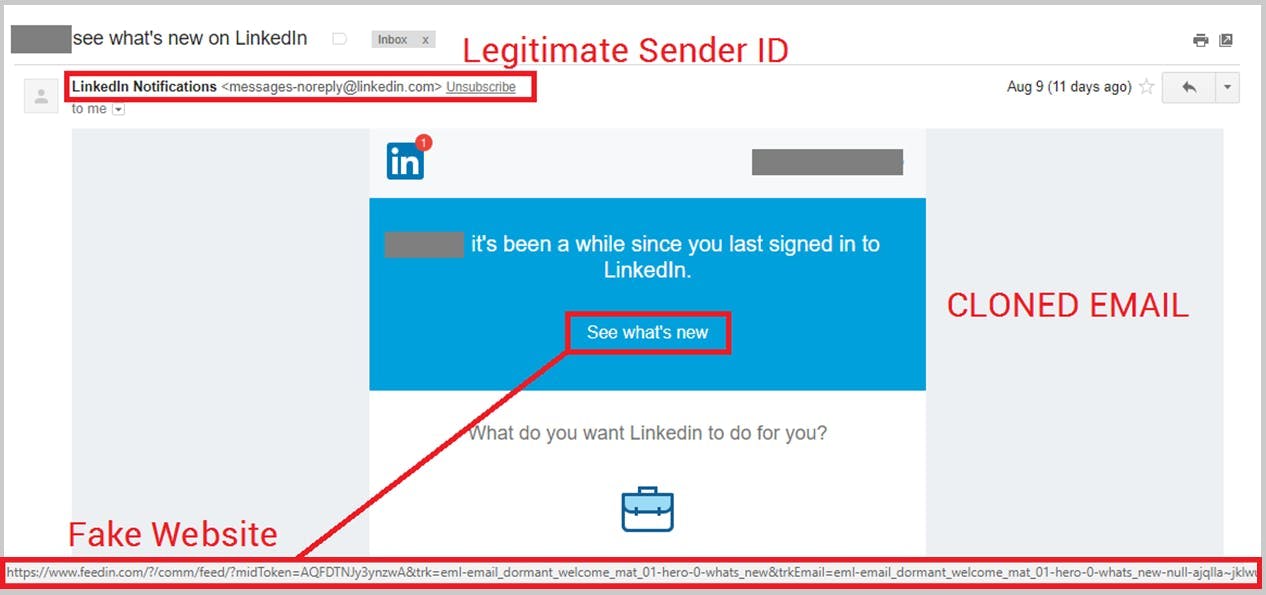

10.クローンフィッシング

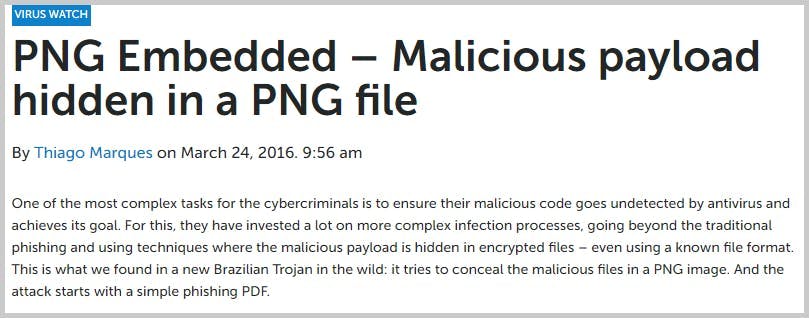

11.画像フィッシング

12.音声フィッシング攻撃

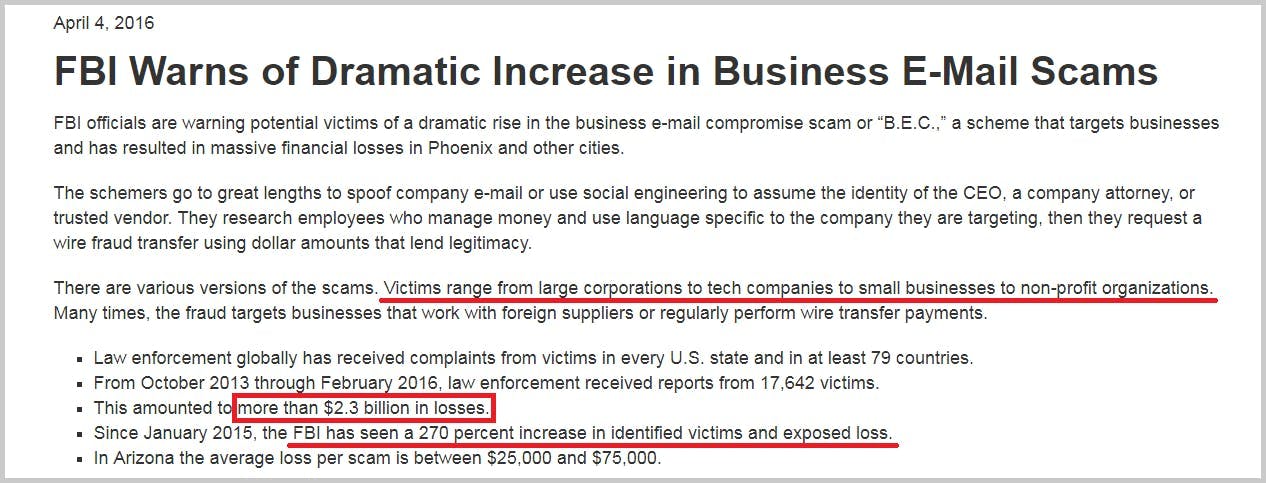

13.CEOの不正