この記事では

- フィッシング攻撃の絶え間ない増加

- フィッシング攻撃を防ぐ17の簡単なハック

ブログ記事

フィッシング攻撃の執拗な増加

フィッシング攻撃にはどのような種類がありますか?

1.ビジネスドメインのなりすまし

2.ブランド偽装

3.疑わしいリンク

4.名前のなりすまし

5.コンテンツ注入

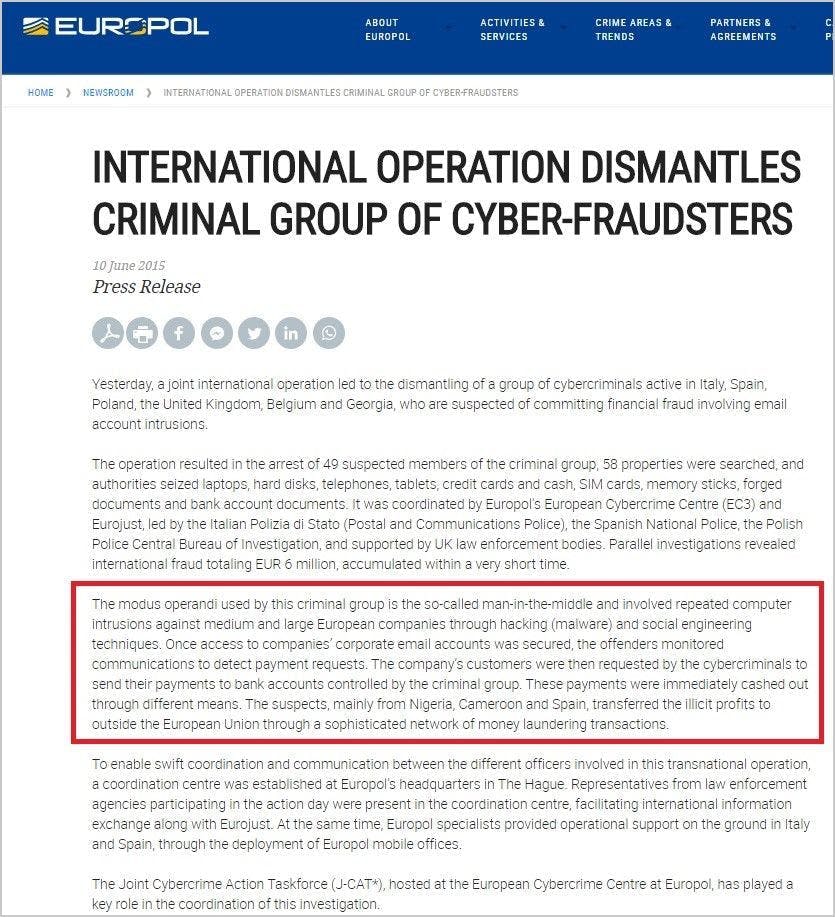

6.中間者攻撃

7.検索エンジン攻撃

フィッシング攻撃を防ぐ17の簡単ハック

1.GmailとMicrosoft 365/Outlookのスパムフィルターをご利用ください。

2.多要素認証の使用

3.安全なデータフローのための電子メールの設定

4.不審な外部サイトの監視

5.リアルタイムスキャンの実行

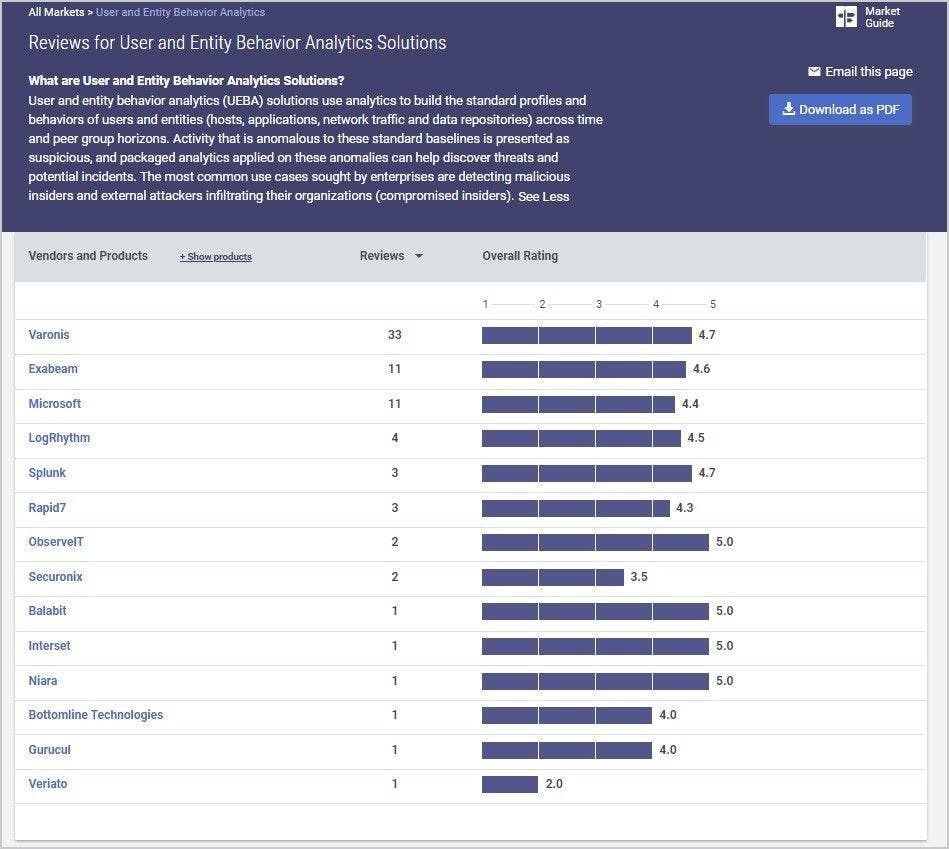

6.ユーザーとエンティティの行動分析(UEBA)

7.マルウェア、スパイウェア対策

8.安全な文書共有の実施

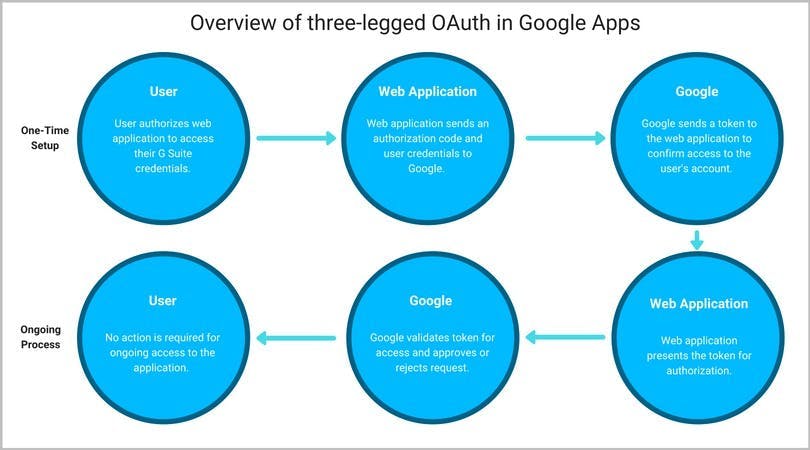

9.G-Suiteドメインでのフィッシングの防止

10.Office 365のフィッシング対策

11.仮想デスクトップインフラで安全なブラウジングを実現

12.G Suite用パスワードアラート拡張機能の導入

13.データ伝送の暗号化

14.OAuthの有効化

15.最新の攻撃の伝達

16.サードパーティツールの使用

17.フィッシングシミュレーターの使用