この記事では

- フィッシング攻撃を防ぐMicrosoft 365管理センターのOutlookセキュリティ設定

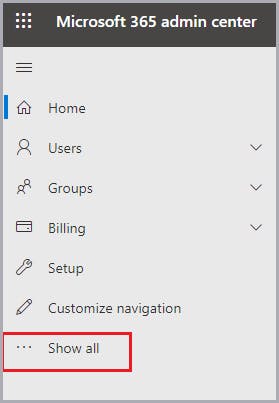

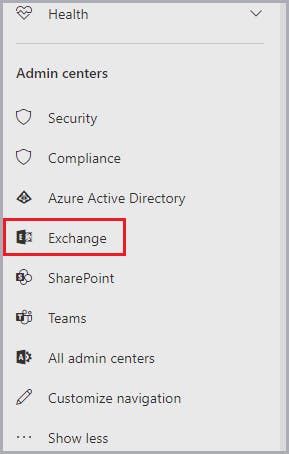

- Exchange管理センターの設定

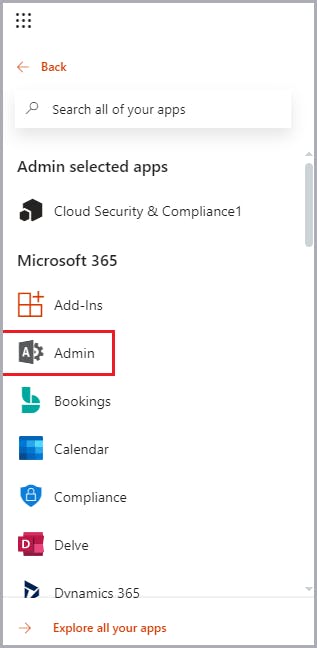

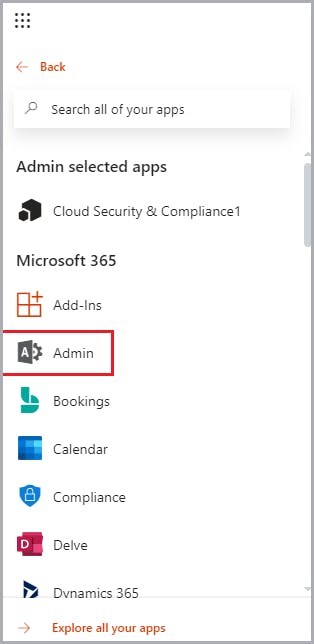

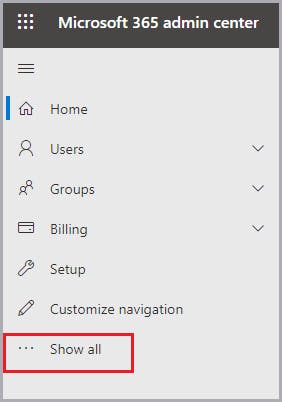

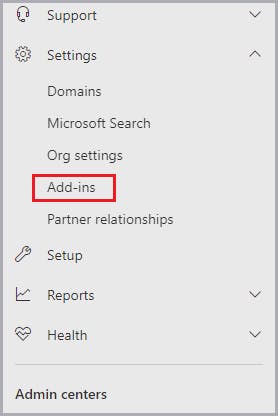

- サービスとアドインの設定

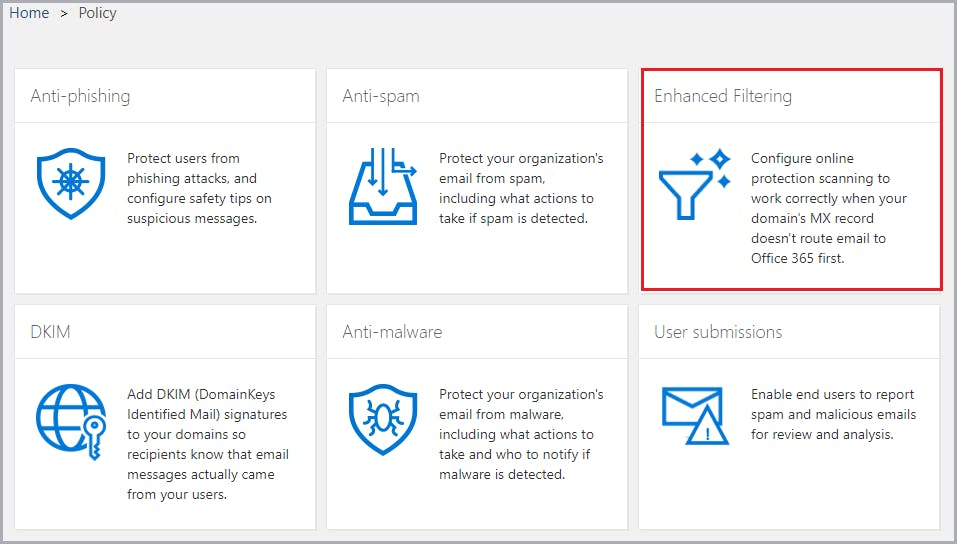

- 管理センター-セキュリティとコンプライアンスの設定

- COVid-19をテーマにしたフィッシング攻撃

- Outlook セキュリティのベストプラクティス

ブログ記事

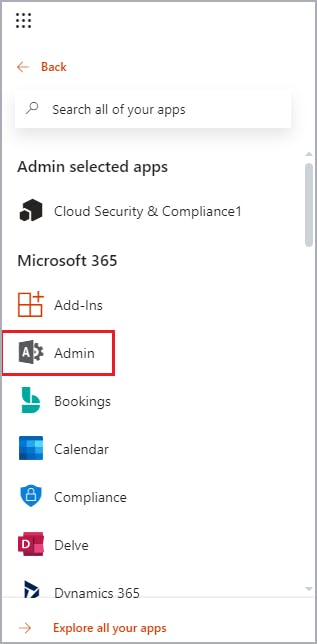

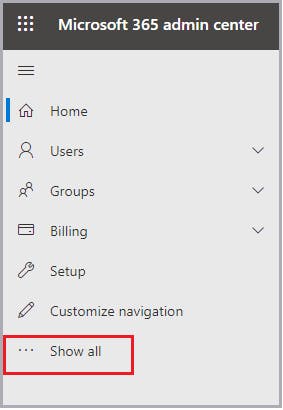

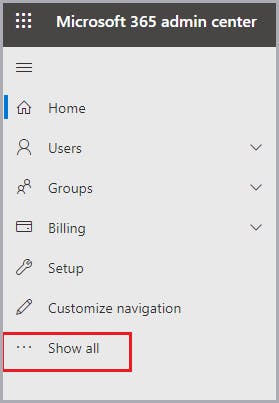

フィッシング攻撃を防ぐMicrosoft 365管理センターのOutlookセキュリティ設定

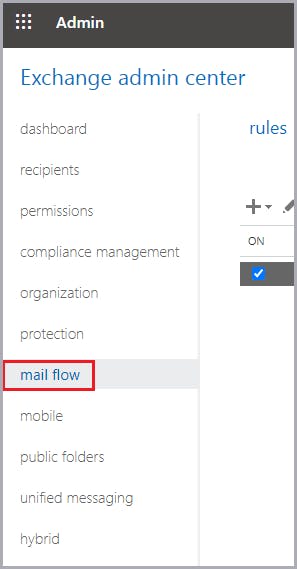

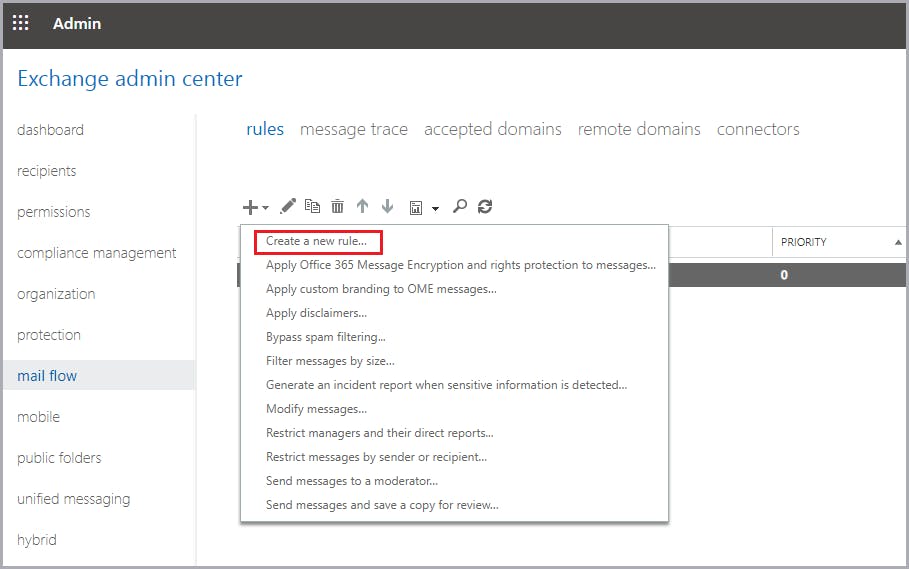

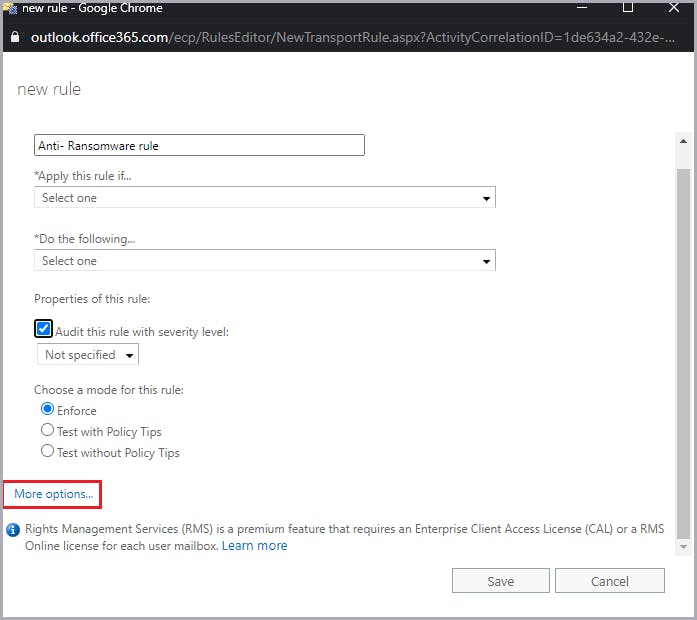

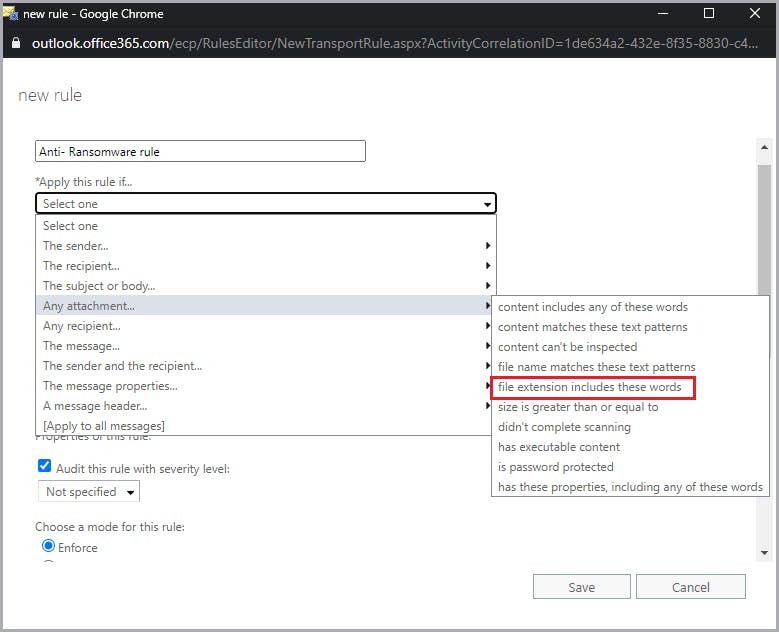

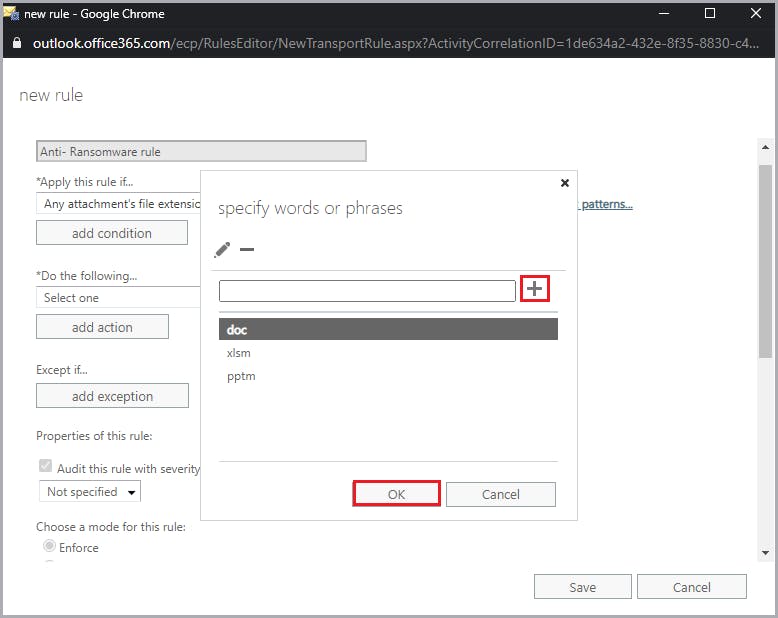

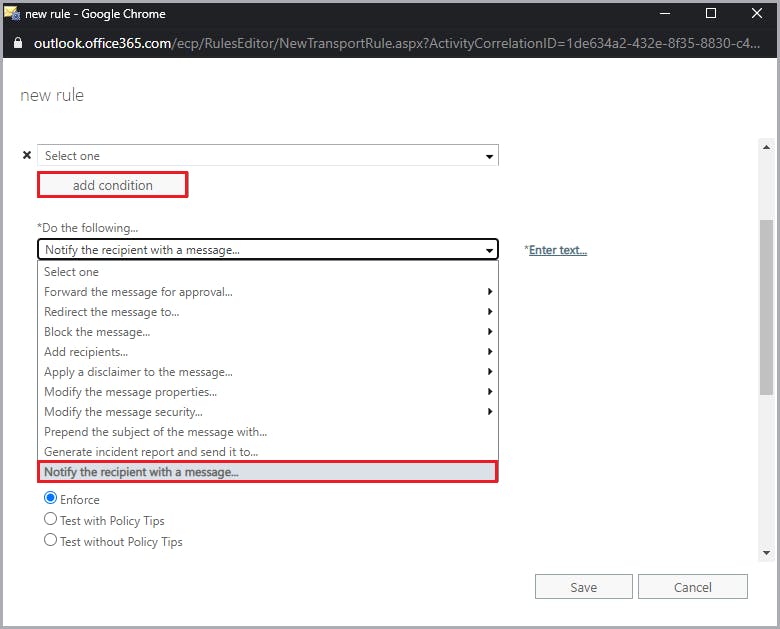

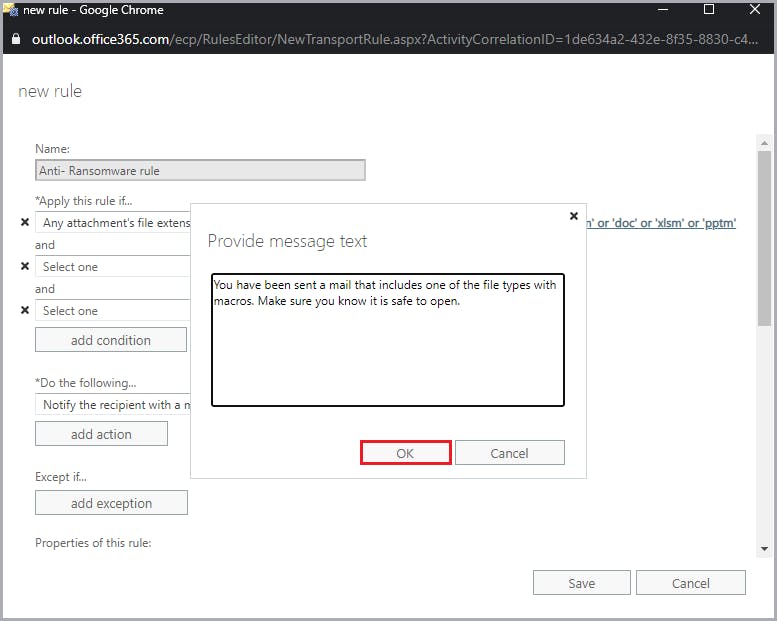

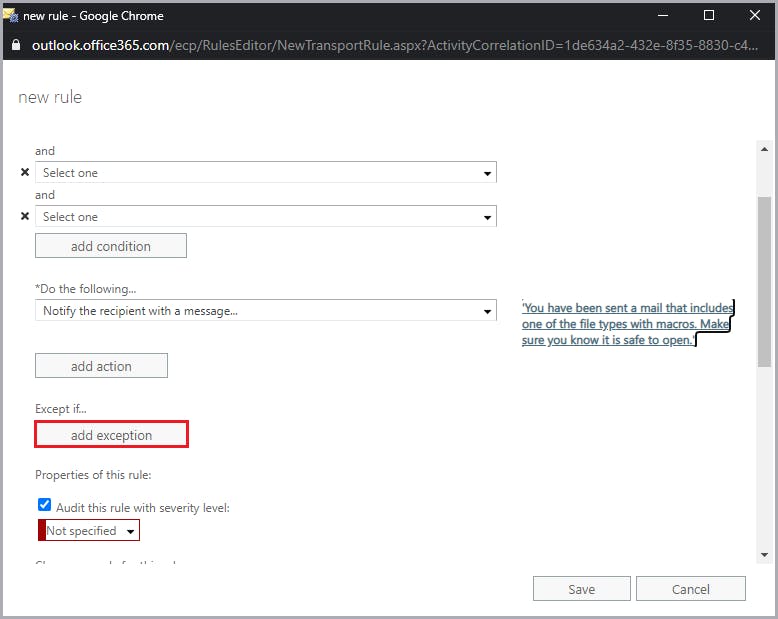

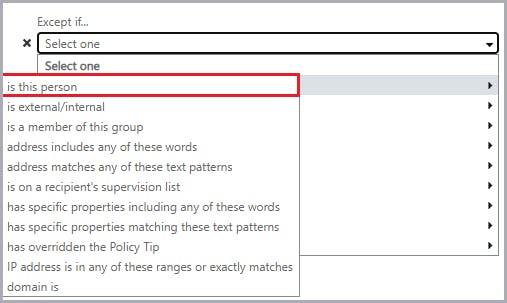

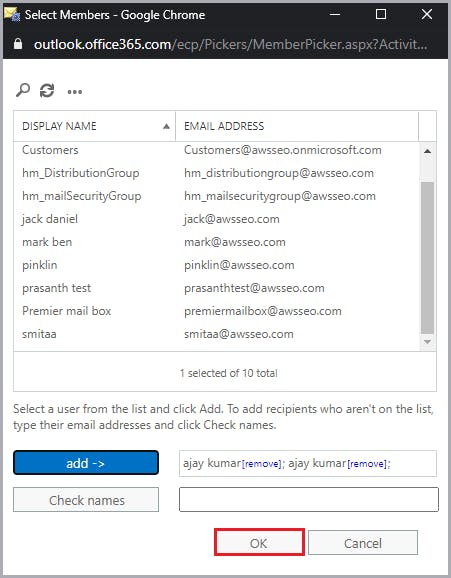

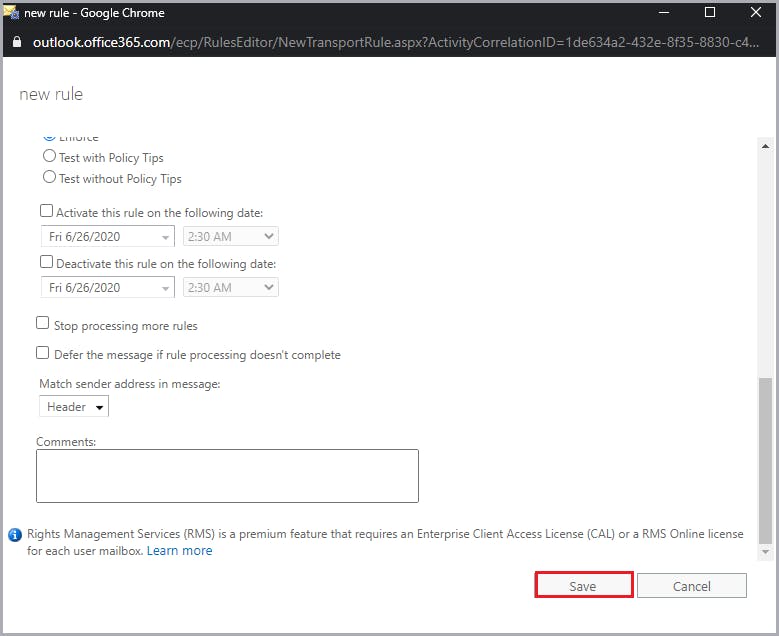

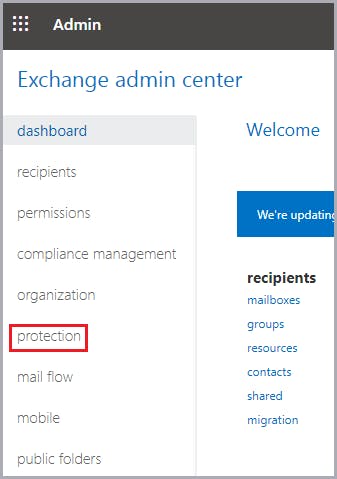

Exchange管理センターの設定

メールフロールール設定でボイスメールフィッシング攻撃を阻止

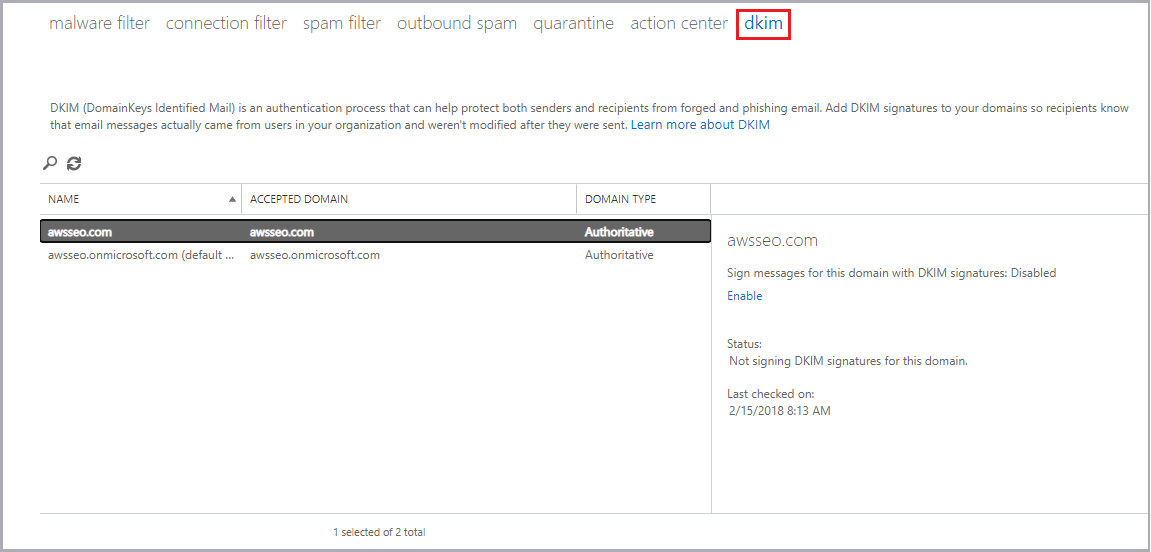

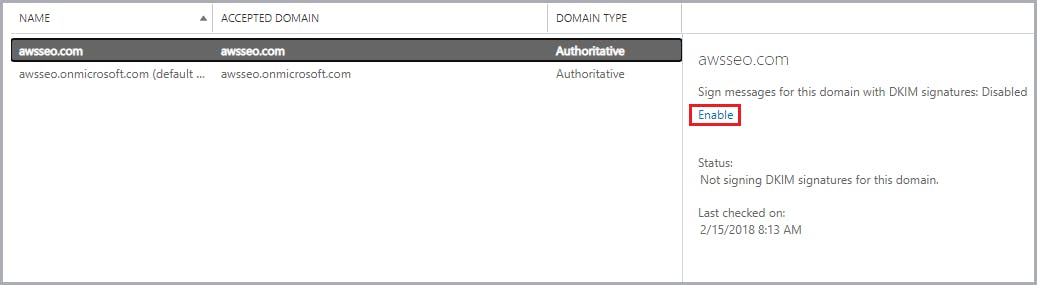

dkim設定を使用した昇給フィッシングスキャンの停止

DKIM設定を使用したMicrosoft Azureカスタムドメイン攻撃の阻止

サービスとアドインの設定

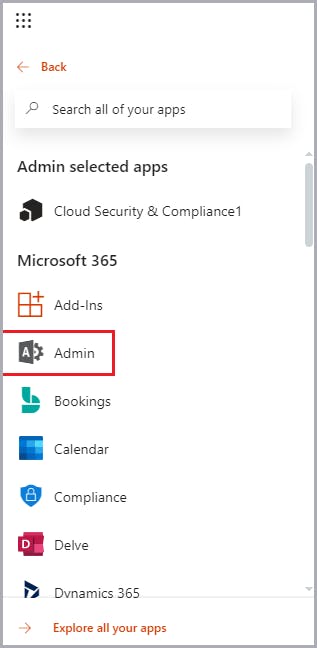

MFA設定を使ってGoogleリダイレクトフィッシング攻撃を阻止

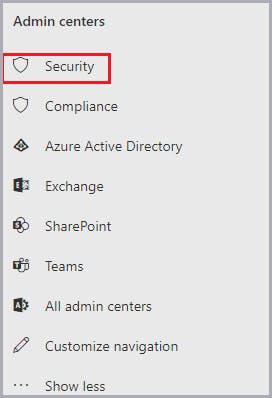

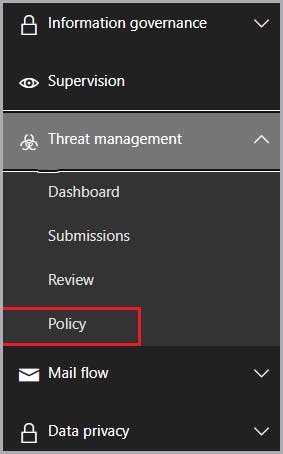

管理センター - セキュリティとコンプライアンスの設定